7种常用的MAC地址设置方法(MAC地址设置)

前言

MAC(Media Access Control)地址用来定义网络设备的位置。MAC地址由48比特长、12位的16进制数字组成,其中从左到右开始,0到23bit是厂商向IETF等机构申请用来标识厂商的代码,24到47bit由厂商自行分派,是各个厂商制造的所有网卡的一个唯一编号。

MAC地址可以分为3种类型:

- 物理MAC地址:这种类型的MAC地址唯一的标识了以太网上的一个终端,该地址为全球唯一的硬件地址;

- 广播MAC地址:全1的MAC地址为广播地址(FF-FF-FF-FF-FF-FF),用来表示LAN上的所有终端设备;

- 组播MAC地址:除广播地址外,第8bit为1的MAC地址为组播MAC地址(例如01-00-00-00-00-00),用来代表LAN上的一组终端。其中以01-80-c2开头的组播MAC地址叫BPDU MAC,一般作为协议报文的目的MAC地址标示某种协议报文。

本文主要介绍MAC地址相关的7种配置示例。

网络民工网络民工专注于IT技术领域,结合实战经验,为您分享网络技术、系统集成、网络工程等一线技术解析和实践案例等深度干货文章,愿我们一起悦享技术,成就梦想!70篇原创内容

01 配置静态MAC地址示例

组网需求

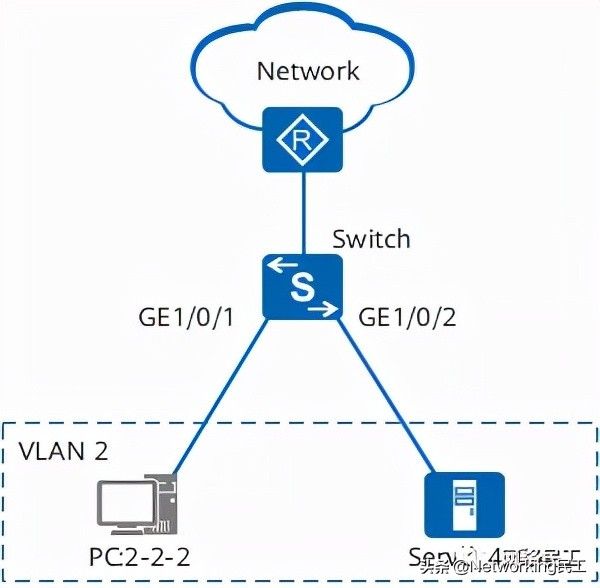

如图 1 所示,用户主机PC的MAC地址为0002-0002-0002,与Switch的GE1/0/1接口相连。Server服务器的MAC地址为0004-0004-0004,与Switch的GE1/0/2接口相连。用户主机PC和Server服务器均在VLAN2内通信。

- 为防止MAC地址攻击,在Switch的MAC表中为用户主机添加一条静态表项。

- 为防止非法用户假冒Server的MAC地址窃取重要用户信息,在Switch上为Server服务器添加一条静态MAC地址表项。

图 1 配置静态MAC表组网图

配置思路

采用如下的思路配置MAC表:

- 创建VLAN,并将接口加入到VLAN中,实现二层转发功能。

- 添加静态MAC地址表项,防止非法用户攻击。

操作步骤

添加静态MAC地址表项

# 创建VLAN2,将接口GigabitEthernet1/0/1、GigabitEthernet1/0/2加入VLAN2。

# 配置静态MAC地址表项。

[Switch] mac-address static 2-2-2 GigabitEthernet 1/0/1 vlan 2

[Switch] mac-address static 4-4-4 GigabitEthernet 1/0/2 vlan 2

验证配置结果

# 在任意视图下执行display mac-address static vlan 2命令,查看静态MAC表是否添加成功。

[Switch] display mac-address static vlan 2

-------------------------------------------------------------------------------

MAC Address VLAN/VSI/BD Learned-From Type

-------------------------------------------------------------------------------

0002-0002-0002 2/-/- GE1/0/1 static

0004-0004-0004 2/-/- GE1/0/2 static

-------------------------------------------------------------------------------

Total items displayed = 2

配置文件

Switch的配置文件

#

sysname Switch

#

vlan batch 2

#

interface GigabitEthernet1/0/1

port link-type access

port default vlan 2

#

interface GigabitEthernet1/0/2

port link-type access

port default vlan 2

#

mac-address static 0002-0002-0002 GigabitEthernet1/0/1 vlan 2

mac-address static 0004-0004-0004 GigabitEthernet1/0/2 vlan 2

#

return

02 配置黑洞MAC地址示例

组网需求

如图 2所示,交换机Switch收到一个非法用户的访问,非法用户的MAC地址为0005-0005-0005,所属VLAN为VLAN3。通过指定该MAC地址为黑洞MAC,实现非法用户的过滤。

图 2 配置黑洞MAC表组网图

配置思路

采用如下的思路配置MAC表:

- 创建VLAN,实现二层转发功能。

- 添加黑洞MAC表,防止MAC地址攻击。

操作步骤

网络民工网络民工专注于IT技术领域,结合实战经验,为您分享网络技术、系统集成、网络工程等一线技术解析和实践案例等深度干货文章,愿我们一起悦享技术,成就梦想!70篇原创内容

公众号

添加黑洞MAC地址表项

# 创建VLAN3。

# 添加黑洞MAC地址表项。

[Switch] mac-address blackhole 0005-0005-0005 vlan 3

验证配置结果

# 在任意视图下执行display mac-address blackhole命令,查看黑洞MAC表是否添加成功。

[Switch] display mac-address blackhole

-------------------------------------------------------------------------------

MAC Address VLAN/VSI/BD Learned-From Type

-------------------------------------------------------------------------------

0005-0005-0005 3/-/- - blackhole

-------------------------------------------------------------------------------

Total items displayed = 1

配置文件

Switch的配置文件

#

sysname Switch

#

vlan batch 3

#

mac-address blackhole 0005-0005-0005 vlan 3

#

return

03 配置基于接口的MAC地址学习限制示例

组网需求

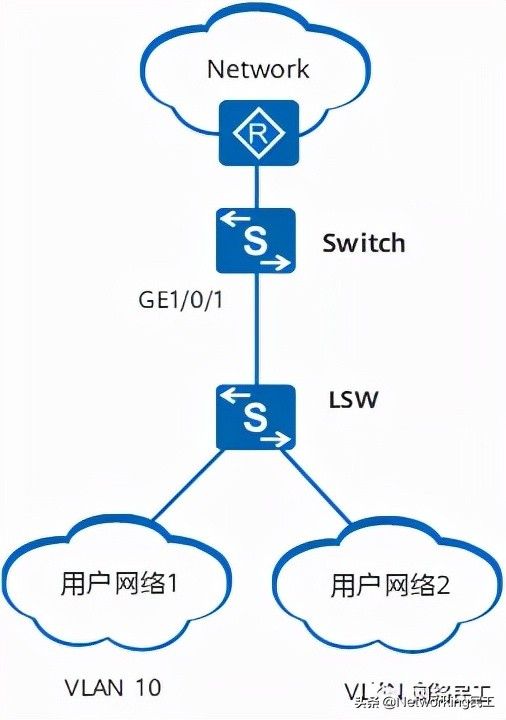

如图 3 所示,用户网络1和用户网络2通过LSW与Switch相连,Switch连接LSW的接口为GE1/0/1。用户网络1和用户网络2分别属于VLAN10和VLAN20。在Switch上,为了控制接入用户数量,可以基于接口GE1/0/1配置MAC地址学习限制功能。

图 3 配置基于接口的MAC地址学习限制数组网图

配置思路

采用如下的思路配置基于接口的MAC地址学习限制:

- 创建VLAN,并将接口加入到VLAN中,实现二层转发功能。

- 配置基于接口的MAC地址学习限制,控制接入用户数量。

操作步骤

网络民工网络民工专注于IT技术领域,结合实战经验,为您分享网络技术、系统集成、网络工程等一线技术解析和实践案例等深度干货文章,愿我们一起悦享技术,成就梦想!70篇原创内容

公众号

配置MAC地址学习限制

# 将GigabitEthernet1/0/1加入VLAN10和VLAN20。

# 在接口GigabitEthernet1/0/1上配置MAC地址学习限制规则:最多可以学习100个MAC地址,超过最大MAC地址学习数量的报文丢弃,并进行告警提示。

[Switch-GigabitEthernet1/0/1] mac-limit maximum 100 action discard alarm enable

[Switch-GigabitEthernet1/0/1] return

验证配置结果

# 在任意视图下执行display mac-limit命令,查看MAC地址学习限制规则是否配置成功。

配置文件

以下仅给出Switch的配置文件。

#

sysname Switch

#

vlan batch 10 20

#

interface GigabitEthernet1/0/1

port link-type hybrid

port hybrid tagged vlan 10 20

mac-limit maximum 100

#

return

04

配置基于VLAN的MAC地址学习限制示例

组网需求

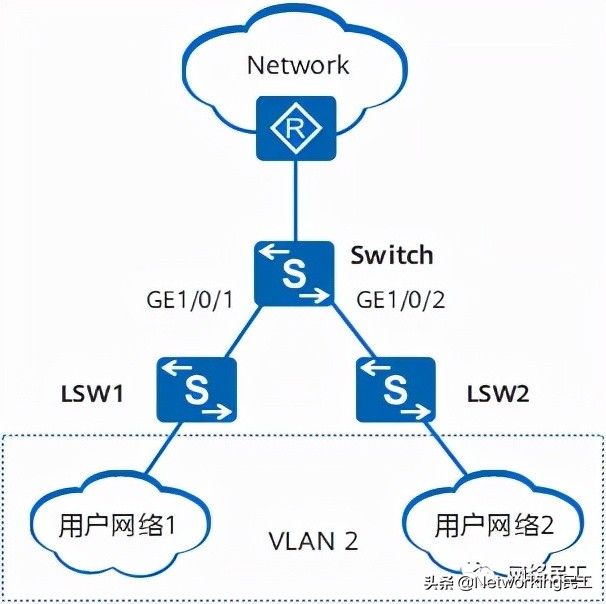

如图 4 所示,用户网络1通过LSW1与Switch相连,Switch的接口为GE1/0/1。用户网络2通过LSW2与Switch相连,Switch的接口为GE1/0/2。GE1/0/1、GE1/0/2同属于VLAN2。为控制接入用户数,对VLAN2进行MAC地址学习的限制。

图 4 配置基于VLAN的MAC地址学习限制组网图

配置思路

采用如下的思路配置基于VLAN的MAC地址学习限制:

- 创建VLAN,并将接口加入到VLAN中,实现二层转发功能。

- 配置VLAN的MAC地址学习限制,实现防止MAC地址攻击,控制接入用户数量。

操作步骤

网络民工网络民工专注于IT技术领域,结合实战经验,为您分享网络技术、系统集成、网络工程等一线技术解析和实践案例等深度干货文章,愿我们一起悦享技术,成就梦想!70篇原创内容

公众号

配置MAC地址学习限制

# 将GigabitEthernet1/0/1、GigabitEthernet1/0/2加入VLAN2。

# 在VLAN2上配置MAC地址学习限制规则:最多可以学习100个MAC地址,超过最大MAC地址学习数量的报文继续转发但不加入MAC地址表,并进行告警提示。

[Switch] vlan 2

[Switch-vlan2] mac-limit maximum 100 action forward alarm enable

[Switch-vlan2] return

验证配置结果

# 在任意视图下执行display mac-limit命令,查看MAC地址学习限制规则是否配置成功。

配置文件

以下仅给出Switch的配置文件。

#

sysname Switch

#

vlan batch 2

#

vlan 2

mac-limit maximum 100 action forward

#

interface GigabitEthernet1/0/1

port link-type hybrid

port hybrid pvid vlan 2

port hybrid untagged vlan 2

#

interface GigabitEthernet1/0/2

port link-type hybrid

port hybrid pvid vlan 2

port hybrid untagged vlan 2

#

return

05 配置基于VSI的MAC地址学习限制示例

组网需求

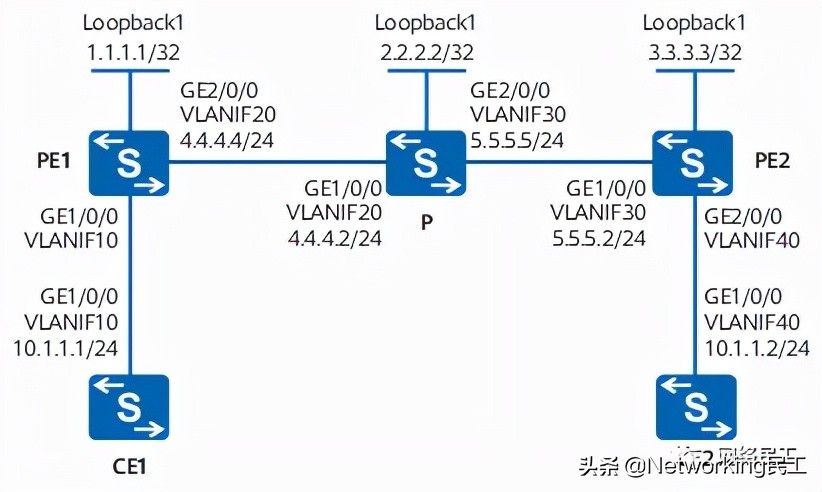

如图 5,某企业机构,自建骨干网。为了保证骨干网的安全,在PE设备上通过配置基于VSI的MAC地址学习限制功能,实现对CE的接入控制。

图 5 配置基于VSI的MAC地址学习限制组网图

配置思路

采用如下的思路配置基于VSI的MAC地址学习限制:

- 在骨干网上配置路由协议实现互通。

- 在PE之间建立远端LDP会话。

- 在PE间建立传输业务数据所使用的隧道。

- 在PE上使能MPLS L2VPN。

- 在PE上创建VSI,指定信令为LDP。

- 在PE设备基于VSI配置MAC地址学习限制,完成对CE的接入控制。

操作步骤

网络民工网络民工专注于IT技术领域,结合实战经验,为您分享网络技术、系统集成、网络工程等一线技术解析和实践案例等深度干货文章,愿我们一起悦享技术,成就梦想!70篇原创内容

公众号

配置各接口所属的VLAN以及相关接口IP地址

# 配置CE1。

# 配置CE2。

# 配置PE1。

# 配置P。

# 配置PE2。

配置IGP,本例中使用OSPF。

配置OSPF时,注意需要发布PE1、P和PE2的32位Loopback接口地址(LSR-ID)。

# 配置PE1。

[PE1] router id 1.1.1.1

[PE1] interface loopback 1

[PE1-LoopBack1] ip address 1.1.1.1 32

[PE1-LoopBack1] quit

[PE1] ospf 1

[PE1-ospf-1] area 0

[PE1-ospf-1-area-0.0.0.0] network 1.1.1.1 0.0.0.0

[PE1-ospf-1-area-0.0.0.0] network 4.4.4.4 0.0.0.255

[PE1-ospf-1-area-0.0.0.0] quit

[PE1-ospf-1] quit

# 配置P。

[P] router id 2.2.2.2

[P] interface loopback 1

[P-LoopBack1] ip address 2.2.2.2 32

[P-LoopBack1] quit

[P] ospf 1

[P-ospf-1] area 0

[P-ospf-1-area-0.0.0.0] network 2.2.2.2 0.0.0.0

[P-ospf-1-area-0.0.0.0] network 4.4.4.2 0.0.0.255

[P-ospf-1-area-0.0.0.0] network 5.5.5.5 0.0.0.255

[P-ospf-1-area-0.0.0.0] quit

[P-ospf-1] quit

# 配置PE2。

[PE2] router id 3.3.3.3

[PE2] interface loopback 1

[PE2-LoopBack1] ip address 3.3.3.3 32

[PE2-LoopBack1] quit

[PE2] ospf 1

[PE2-ospf-1] area 0

[PE2-ospf-1-area-0.0.0.0] network 3.3.3.3 0.0.0.0

[PE2-ospf-1-area-0.0.0.0] network 5.5.5.2 0.0.0.255

[PE2-ospf-1-area-0.0.0.0] quit

[PE2-ospf-1] quit

配置完成后,在PE1、P和PE2上执行display ip routing-table命令可以看到已学到彼此的路由。以PE1的显示为例:

[PE1] display ip routing-table

Route Flags: R - relay, D - download to fib, T - to vpn-instance

------------------------------------------------------------------------------

Routing Tables: Public

Destinations : 8 Routes : 8

Destination/Mask Proto Pre Cost Flags NextHop Interface

1.1.1.1/32 Direct 0 0 D 127.0.0.1 LoopBack1

2.2.2.2/32 OSPF 10 1 D 4.4.4.2 Vlanif20

3.3.3.3/32 OSPF 10 2 D 4.4.4.2 Vlanif20

4.4.4.0/24 Direct 0 0 D 4.4.4.4 Vlanif20

4.4.4.4/32 Direct 0 0 D 127.0.0.1 Vlanif20

5.5.5.0/24 OSPF 10 2 D 4.4.4.2 Vlanif20

127.0.0.0/8 Direct 0 0 D 127.0.0.1 InLoopBack0

127.0.0.1/32 Direct 0 0 D 127.0.0.1 InLoopBack0

配置MPLS基本能力和LDP

# 配置PE1

[PE1] mpls lsr-id 1.1.1.1

[PE1] mpls

[PE1-mpls] quit

[PE1] mpls ldp

[PE1-mpls-ldp] quit

[PE1] interface vlanif 20

[PE1-Vlanif20] mpls

[PE1-Vlanif20] mpls ldp

[PE1-Vlanif20] quit

# 配置P

[P] mpls lsr-id 2.2.2.2

[P] mpls

[P-mpls] quit

[P] mpls ldp

[P-mpls-ldp] quit

[P] interface vlanif 20

[P-Vlanif20] mpls

[P-Vlanif20] mpls ldp

[P-Vlanif20] quit

[P] interface vlanif 30

[P-Vlanif30] mpls

[P-Vlanif30] mpls ldp

[P-Vlanif30] quit

# 配置PE2

[PE2] mpls lsr-id 3.3.3.3

[PE2] mpls

[PE2-mpls] quit

[PE2] mpls ldp

[PE2-mpls-ldp] quit

[PE2] interface vlanif 30

[PE2-Vlanif30] mpls

[PE2-Vlanif30] mpls ldp

[PE2-Vlanif30] quit

配置完成后,在PE1、P和PE2上执行display mpls ldp session命令可以看到PE1和P之间或PE2和P之间的对等体的Status项为“Operational”,即对等体关系已建立。执行display mpls lsp命令可以看到LSP的建立情况。以PE1的显示为例:

在PE之间建立远端LDP会话

# 配置PE1。

[PE1] mpls ldp remote-peer 3.3.3.3

[PE1-mpls-ldp-remote-3.3.3.3] remote-ip 3.3.3.3

[PE1-mpls-ldp-remote-3.3.3.3] quit

# 配置PE2。

[PE2] mpls ldp remote-peer 1.1.1.1

[PE2-mpls-ldp-remote-1.1.1.1] remote-ip 1.1.1.1

[PE2-mpls-ldp-remote-1.1.1.1] quit

配置完成后,在PE1或PE2上执行display mpls ldp session命令可以看到PE1和PE2之间的对等体的Status项为“Operational”,即远端对等体关系已建立。

在PE上使能MPLS L2VPN

# 配置PE1。

[PE1] mpls l2vpn

[PE1-l2vpn] quit

# 配置PE2。

[PE2] mpls l2vpn

[PE2-l2vpn] quit

在PE上配置VSI

# 配置PE1。

[PE1] vsi a2 static

[PE1-vsi-a2] pwsignal ldp

[PE1-vsi-a2-ldp] vsi-id 2

[PE1-vsi-a2-ldp] peer 3.3.3.3

[PE1-vsi-a2-ldp] quit

[PE1-vsi-a2] quit

# 配置PE2。

[PE2] vsi a2 static

[PE2-vsi-a2] pwsignal ldp

[PE2-vsi-a2-ldp] vsi-id 2

[PE2-vsi-a2-ldp] peer 1.1.1.1

[PE2-vsi-a2-ldp] quit

[PE2-vsi-a2] quit

在PE上配置VSI与接口的绑定

# 配置PE1。

[PE1] interface vlanif 10

[PE1-Vlanif10] l2 binding vsi a2

[PE1-Vlanif10] quit

# 配置PE2。

[PE2] interface vlanif 40

[PE2-Vlanif40] l2 binding vsi a2

[PE2-Vlanif40] quit

验证配置结果

完成上述配置后,在PE1上执行display vsi name a2 verbose命令,可以看到名字为a2的VSI建立了一条PW到PE2,VSI状态为UP。

[PE1] display vsi name a2 verbose

***VSI Name : a2

Administrator VSI : no

Isolate Spoken : disable

VSI Index : 0

PW Signaling : ldp

Member Discovery Style : static

PW MAC Learn Style : unqualify

Encapsulation Type : vlan

MTU : 1500

Diffserv Mode : uniform

Mpls Exp : --

DomainId : 255

Domain Name :

Ignore AcState : disable

P2P VSI : disable

Create Time : 0 days, 0 hours, 5 minutes, 1 seconds

VSI State : up

VSI ID : 2

*Peer Router ID : 3.3.3.3

Negotiation-vc-id : 2

primary or secondary : primary

ignore-standby-state : no

VC Label : 4098

Peer Type : dynamic

Session : up

Tunnel ID : 0x1

Broadcast Tunnel ID : 0x1

Broad BackupTunnel ID : 0x0

CKey : 2

NKey : 1

Stp Enable : 0

PwIndex : 0

Control Word : disable

Interface Name : Vlanif10

State : up

Access Port : false

Last Up Time : 2010/12/30 11:31:18

Total Up Time : 0 days, 0 hours, 1 minutes, 35 seconds

**PW Information:

*Peer Ip Address : 3.3.3.3

PW State : up

Local VC Label : 4098

Remote VC Label : 4098

Remote Control Word : disable

PW Type : label

Local VCCV : alert lsp-ping bfd

Remote VCCV : alert lsp-ping bfd

Tunnel ID : 0x1

Broadcast Tunnel ID : 0x1

Broad BackupTunnel ID : 0x0

Ckey : 0x2

Nkey : 0x1

Main PW Token : 0x1

Slave PW Token : 0x0

Tnl Type : LSP

OutInterface : Vlanif20

Backup OutInterface :

Stp Enable : 0

PW Last Up Time : 2010/12/30 11:32:03

PW Total Up Time : 0 days, 0 hours, 1 minutes, 35 seconds

在CE1(10.1.1.1)上能够ping通CE2(10.1.1.2)。

[CE1] ping 10.1.1.2

PING 10.1.1.2: 56 data bytes, press CTRL_C to break

Reply from 10.1.1.2: bytes=56 Sequence=1 ttl=255 time=90 ms

Reply from 10.1.1.2: bytes=56 Sequence=2 ttl=255 time=77 ms

Reply from 10.1.1.2: bytes=56 Sequence=3 ttl=255 time=34 ms

Reply from 10.1.1.2: bytes=56 Sequence=4 ttl=255 time=46 ms

Reply from 10.1.1.2: bytes=56 Sequence=5 ttl=255 time=94 ms

--- 10.1.1.2 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 34/68/94 ms

在PE1的VSI上配置MAC地址学习限制

# 在VSI上配置MAC地址学习限制规则:最多可以学习300个MAC地址,超过最大MAC地址学习数量的报文直接丢弃并进行告警提示。

[PE1] vsi a2 static

[PE1-vsi-a2] mac-limit maximum 300 action discard alarm enable

[PE1-vsi-a2] return

验证配置结果

# 在任意视图下执行display mac-limit命令,查看MAC地址学习限制规则是否配置成功。

display mac-limit

MAC limit is enabled

Total MAC limit rule count : 1

PORT VLAN/VSI SLOT Maximum Rate(ms) Action Alarm

----------------------------------------------------------------------------

- a2 - 300 - discard enable

配置文件

网络民工网络民工专注于IT技术领域,结合实战经验,为您分享网络技术、系统集成、网络工程等一线技术解析和实践案例等深度干货文章,愿我们一起悦享技术,成就梦想!70篇原创内容

公众号

CE1的配置文件

#

sysname CE1

#

vlan batch 10

#

interface Vlanif10

ip address 10.1.1.1 255.255.255.0

#

interface GigabitEthernet1/0/0

port link-type trunk

port trunk allow-pass vlan 10

#

return

CE2的配置文件

#

sysname CE2

#

vlan batch 40

#

interface Vlanif40

ip address 10.1.1.2 255.255.255.0

#

interface GigabitEthernet1/0/0

port link-type trunk

port trunk allow-pass vlan 40

#

return

PE1的配置文件

#

sysname PE1

#

router id 1.1.1.1

#

vlan batch 10 20

#

mpls lsr-id 1.1.1.1

mpls

#

mpls l2vpn

#

vsi a2 static

mac-limit maximum 300

pwsignal ldp

vsi-id 2

peer 3.3.3.3

#

mpls ldp

#

mpls ldp remote-peer 3.3.3.3

remote-ip 3.3.3.3

#

interface Vlanif10

l2 binding vsi a2

#

interface Vlanif20

ip address 4.4.4.4 255.255.255.0

mpls

mpls ldp

#

interface GigabitEthernet1/0/0

port link-type trunk

port trunk allow-pass vlan 10

#

interface GigabitEthernet2/0/0

port link-type trunk

port trunk allow-pass vlan 20

#

interface LoopBack1

ip address 1.1.1.1 255.255.255.255

#

ospf 1

area 0.0.0.0

network 1.1.1.1 0.0.0.0

network 4.4.4.0 0.0.0.255

#

return

P的配置文件

#

sysname P

#

router id 2.2.2.2

#

vlan batch 20 30

#

mpls lsr-id 2.2.2.2

mpls

#

mpls ldp

#

interface Vlanif20

ip address 4.4.4.2 255.255.255.0

mpls

mpls ldp

#

interface Vlanif30

ip address 5.5.5.5 255.255.255.0

mpls

mpls ldp

#

interface GigabitEthernet1/0/0

port link-type trunk

port trunk allow-pass vlan 20

#

interface GigabitEthernet2/0/0

port link-type trunk

port trunk allow-pass vlan 30

#

interface LoopBack1

ip address 2.2.2.2 255.255.255.255

#

ospf 1

area 0.0.0.0

network 2.2.2.2 0.0.0.0

network 4.4.4.0 0.0.0.255

network 5.5.5.0 0.0.0.255

#

return

PE2的配置文件

#

sysname PE2

#

router id 3.3.3.3

#

vlan batch 30 40

#

mpls lsr-id 3.3.3.3

mpls

#

mpls l2vpn

#

vsi a2 static

pwsignal ldp

vsi-id 2

peer 1.1.1.1

#

mpls ldp

#

mpls ldp remote-peer 1.1.1.1

remote-ip 1.1.1.1

#

interface Vlanif30

ip address 5.5.5.2 255.255.255.0

mpls

mpls ldp

#

interface Vlanif40

l2 binding vsi a2

#

interface GigabitEthernet1/0/0

port link-type trunk

port trunk allow-pass vlan 30

#

interface GigabitEthernet2/0/0

port link-type trunk

port trunk allow-pass vlan 40

#

interface LoopBack1

ip address 3.3.3.3 255.255.255.255

#

ospf 1

area 0.0.0.0

network 3.3.3.3 0.0.0.0

network 5.5.5.0 0.0.0.255

#

return

06 配置MAC防漂移示例

组网需求

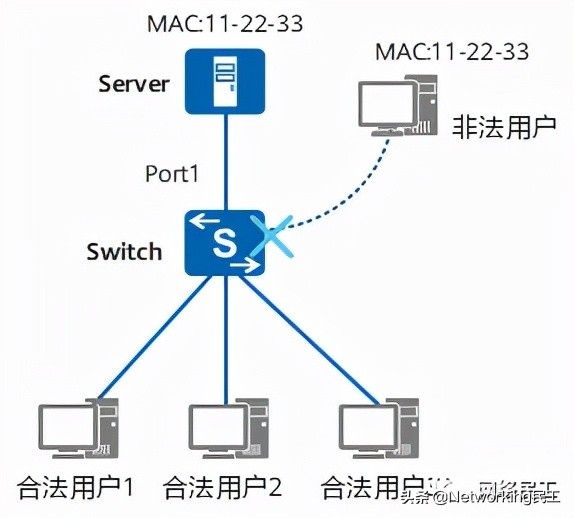

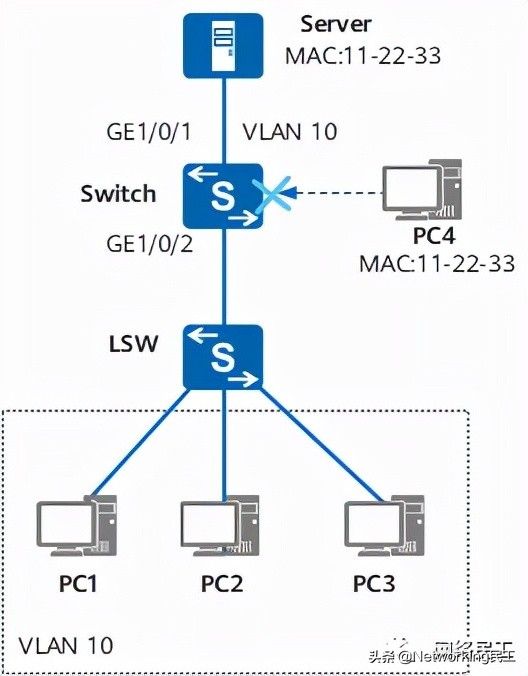

某企业网络中,用户需要访问企业的服务器。如果某些非法用户从其他接口假冒服务器的MAC地址发送报文,则服务器的MAC地址将在其他接口学习到。这样用户发往服务器的报文就会发往非法用户,不仅会导致用户与服务器不能正常通信,还会导致一些重要用户信息被窃取。

如图 6 所示,为了提高服务器安全性,防止被非法用户攻击,可配置MAC防漂移功能。

图 6 配置MAC防漂移组网图

配置思路

采用如下的思路配置MAC防漂移:

- 创建VLAN,并将接口加入到VLAN中,实现二层转发功能。

- 在服务器连接的接口上配置MAC防漂移功能,实现MAC地址防漂移。

操作步骤

网络民工网络民工专注于IT技术领域,结合实战经验,为您分享网络技术、系统集成、网络工程等一线技术解析和实践案例等深度干货文章,愿我们一起悦享技术,成就梦想!70篇原创内容

公众号

创建VLAN,并将接口加入到VLAN中。

# 将GigabitEthernet1/0/1、GigabitEthernet1/0/2加入VLAN10。

# 在GigabitEthernet1/0/1上配置MAC地址学习的优先级为2。

[Switch-GigabitEthernet1/0/1] mac-learning priority 2

[Switch-GigabitEthernet1/0/1] quit

验证配置结果

# 在任意视图下执行display current-configuration命令,查看接口MAC地址学习的优先级配置是否正确。

[Switch] display current-configuration interface gigabitethernet 1/0/1

#

interface GigabitEthernet1/0/1

port link-type hybrid

port hybrid pvid vlan 10

port hybrid untagged vlan 10

mac-learning priority 2

#

return

配置文件

Switch的配置文件

#

sysname Switch

#

vlan batch 10

#

interface GigabitEthernet1/0/1

port link-type hybrid

port hybrid pvid vlan 10

port hybrid untagged vlan 10

mac-learning priority 2

#

interface GigabitEthernet1/0/2

port link-type trunk

port trunk allow-pass vlan 10

#

return

07 配置MAC地址漂移检测示例

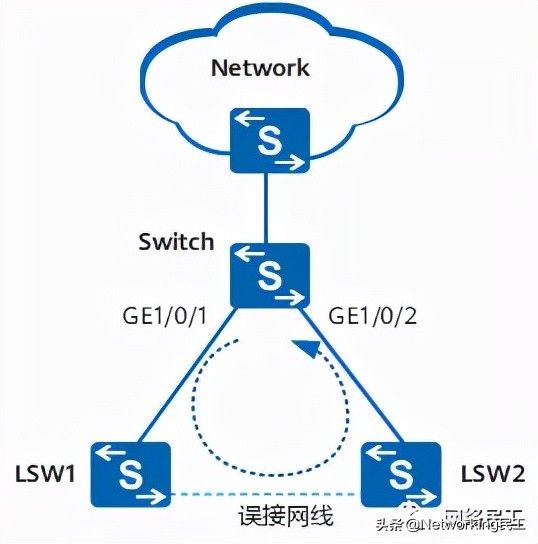

组网需求

如图 7 所示,网络中两台LSW间网线误接形成了网络环路,引起MAC地址发生漂移、MAC地址表震荡。

为了能够及时检测网络中出现的环路,可以在Switch上配置MAC地址漂移检测功能,通过检测是否发生MAC地址漂移来判断网络中存在的环路,从而排除故障。

图 7 配置MAC地址漂移检测应用组网图

配置思路

采用如下思路配置MAC地址漂移检测功能:

- 开启MAC地址漂移检测功能,实现检测网络中是否存在MAC地址漂移。

- 配置MAC地址漂移表项的老化时间。

- 配置接口MAC地址漂移后的处理动作,实现破除环路。

操作步骤

网络民工网络民工专注于IT技术领域,结合实战经验,为您分享网络技术、系统集成、网络工程等一线技术解析和实践案例等深度干货文章,愿我们一起悦享技术,成就梦想!70篇原创内容

公众号

#开启MAC地址漂移检测功能

#配置MAC地址漂移表项的老化时间

[Switch] mac-address flapping aging-time 500

#配置GE1/0/1、GE1/0/2接口MAC地址漂移后关闭

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1] mac-address flapping action error-down

[Switch-GigabitEthernet1/0/1] quit

[Switch] interface gigabitethernet 1/0/2

[Switch-GigabitEthernet1/0/2] mac-address flapping action error-down

[Switch-GigabitEthernet1/0/2] quit

#配置被Shutdown接口的自动恢复功能、自动恢复时间

[Switch] error-down auto-recovery cause mac-address-flapping interval 500

#检查配置结果

配置完成后,当接口GE1/0/1的MAC地址漂移到接口GE1/0/2后,接口GE1/0/2关闭;使用display mac-address flapping record可查看到漂移记录。

[Switch] display mac-address flapping record

S : start time

E : end time

(Q) : quit vlan

(D) : error down

-------------------------------------------------------------------------------

Move-Time VLAN MAC-Address Original-Port Move-Ports MoveNum

-------------------------------------------------------------------------------

S:2012-04-01 17:22:36 1 0000-0000-0007 GE1/0/1 GE1/0/2(D) 83

E:2012-04-01 17:22:44

-------------------------------------------------------------------------------

Total items on slot 1: 1

配置文件

Switch的配置文件

#

sysname Switch

#

error-down auto-recovery cause mac-address-flapping interval 500

#

mac-address flapping aging-time 500

#

interface GigabitEthernet1/0/1

mac-address flapping action error-down

#

interface GigabitEthernet1/0/2

mac-address flapping action error-down

#

return

……